Методы проникновения в корпоративные сети. Источники проникновения вредоносных программ в корпоративную сеть

Безопасность в сети Интернет

Каждый пользователь, будь то частное лицо или предприятие, обязательно обладает уникальной с его точки зрения информацией. Предприятие может быть и коммерческой структурой, и государственным, муниципальным или бюджетным учреждением, но во всех случаях его деятельность так или иначе обеспечивается компьютерной сетью. И необходимость обеспечения информационной безопасности компьютерной сети не вызывает сомнений.

Источники угроз и возможные последствия

Источники угроз для сети могут быть как внешними, так и внутренними. Очевидным внешним источником является интернет. Даже если пользователи локальной сети не имеют прямого доступа к интернету, они могут использовать почтовые сервисы и получать информацию извне, безопасность которой не гарантирована. Строго говоря, интернет не источник угрозы, а среда, посредством которой вредоносная информация попадает в локальную сеть. Инициаторами угроз могут быть недобросовестные партнеры, криминальные или, напротив, силовые структуры, хакеры, даже технический персонал провайдера. Внутренняя опасность состоит в сознательном внедрении, или создании условий для внедрения вредоносного ПО сотрудниками предприятия. Иерархический уровень сотрудника тут не имеет практически никакого значения. Как внутренний потенциальный источник угрозы нужно рассматривать используемые некачественные или устаревшие аппаратные и программные средства обработки информации — уязвимость этих составляющих способна свести на нет безопасность компьютерной сети.

Последствия недостаточной защиты данных в сети многообразны — кража, уничтожение или распространение конфиденциальной информации (коммерческой тайны), персональных данных, подмена информации, блокирование доступа к ней, ограничение функциональности или полная остановка корпоративной сети. Последнее приводит к фактической остановке бизнес-процессов.

Варианты защиты

Защита компьютерных сетей совершенно необходима. Нужно понимать, что угроза безопасности того или иного масштаба существует всегда. А будет она реализована или нет, зависит от того, как сеть организована и какие методы защиты локальной сети используются. Система защиты ЛВС становится надежной, когда в ней применяется аппаратная часть достаточной производительности и качественное программное обеспечение с прозрачным управлением — пользователь должен понимать, что и для чего он делает. В случае с корпоративной сетью адекватным решением является аппаратный межсетевой экран . Вкупе с установленной программой Интернет Контроль Сервер (ИКС) реализуется комплексное противостояние внешним и внутренним угрозам. Трафик (в т.ч. и внутренний), проходящий через сетевой шлюз, непрерывно анализируется встроенными средствами защиты компьютерной сети. Модуль DLP фильтрует возможные утечки информации, потоковый антивирус определяет вредоносное ПО еще до его проникновения на компьютеры сети. Детектор атак Suricata фиксирует потенциально вредоносную активность в сети. Монитор соединений показывает потоки трафика от каждого клиента. Множество составляющих безопасности сети легко настраиваются, их работа становится ясна даже неспециалисту, управлять такой программой легко.

Именно высокий уровень безопасности локальной сети делает из множества взаимодействующих компьютеров рабочую среду, позволяющую предприятию нормально функционировать. Программа для защиты сети должна быть сложной и современной внутри, но простой и понятной на уровне взаимодействия с пользователем.

Что такое ИКС?

3. Средства защиты сетей ЭВМ

Средства защиты сетей ЭВМ: номенклатура, статус, взаимосвязь

По мнению экспертов в политике защиты должны быть рассмотрены, по крайней мере, следующие аспекты:

- санкционирование доступа к компьютерным системам, идентификация и аутентификация пользователя;

- контроль прав доступа;

- мониторинг защиты и анализ статистики;

- конфигурирование и тестирование систем;

- обучение мерам безопасности ;

- физическая безопасность;

- сетевая безопасность.

Первый из перечисленных пунктов - это

форпост, на котором формулируются критерии,

разрешающие подключаться к системе только тем

пользователям, которые имеют на это право, а все

остальные не получат даже возможности сделать

попытку зарегистрироваться. Стандартное

средство для реализации этой функции -

специальные файлы или списки хостов, с которых

разрешен удаленный вход. Правда, разработчики

этого аппарата всегда заботятся и о соблазнах

для администраторов (почему-то всегда есть

“кнопочка”, открывающая вход всем). Вероятно, в

каких-то случаях снятие контроля имеет свои

объяснения - обычно ссылаются на надежность

других средств, отсутствие прямых входов, но

предусмотреть все ситуации, возможные при работе

с сетями, трудно. Поэтому следует все-таки

конфигурировать санкционирование доступа не

прибегая к установкам по умолчанию.

Как показывает практика, этот тип защиты не

в состоянии существенно уменьшить вероятность

проникновения. Реальная ценность

его

(определяющая центральную роль) иная - в

регистрации и учете пытающихся войти в систему

сетевых пользователей.

Центральная роль в современных системах безопасности возлагается на процедуры идентификации и аутентификации. Известны три базовых способа их реализации:

- с помощью известного пользователю пароля или условной фразы;

- с помощью персонального устройства/документа, которым владеет только пользователь: смарт-карты, карманного аутентификатора или просто специально изготовленного удостоверения личности (предполагается, что аутентитификатор никогда никому не будет передаваться);

- через аутентификацию самого пользователя - по отпечаткам пальцев, голосу, рисунку сетчатки глаза и т.п. Эти методы опознавания развиваются в рамках биометрии.

Самые надежные схемы аутентификации

строятся как комбинация этих способов, а самым

массовым остается первый

символьный .

Неудивительно, что взломщики хорошо вооружены

средствами для добывания регистрационных имен и

паролей. Если им удается скопировать файл

паролей на свою машину, запускается программа

подбора, обычно использующая поиск по словарю

большого объема. Такие программы работают быстро

даже на слабых компьютерах, и если в системе

безопасности нет контроля за способами

формирования паролей, велика вероятность

отгадывания хотя бы одного. Дальше следует

попытка получить из раскрытого учетного имени

привилегированные права - и дело сделано.

Особенно опасны, причем не только сами для

себя, машины с отключенными механизмами защиты

или вообще не обладающие ими. У администраторов

есть средства дня установления доверительных

отношений между хостами с помощью файлов hosts.equiv,

xhost

. При неудачном конфигурировании взломщик

может войти в незащищенную машину и без

какой-либо идентификации транзитивно получить

доступ ко всем хостам корпоративной сети.

FAQ 1 FAQ 2

Следующий пункт

политики защиты - контроль прав доступа призван

гарантировать, что после успешного выполнения

процедуры аутентификации, пользователю

становится доступно только определенное на

персональной основе подмножество файлов и

сервисов системы. Благодаря этому механизму

пользователи могут читать, например,

исключительно свои электронные письма,

получаемые по

e-mail

, но никак не письма соседа. Обычно права

доступа устанавливаются самими пользователями:

владелец данных может разрешить кому-либо еще

работать с ними, точно также как системный

администратор управляет правами доступа к

системным и конфигурационным файлам. Важно

только, чтобы владелец всегда нес персональную

ответственность за свою собственность.

Разграничение прав

не сводится исключительно к данным - параллельно

пользователям выделяются подмножества

допустимых операций. Взять хотя бы систему

автоматизированной продажи авиабилетов. Кассир

безусловно должен иметь возможность соединяться

с центральной базой данных, запрашивая сведения

о наличии свободных мест и оформляя продажи. Но

его права должны быть ограничены настолько,

чтобы он не мог изменить расчетные счета

организации или увеличить себе зарплату.

Обычно в

многопользовательских приложениях

разграничение осуществляется посредством

дискреционного контроля доступа (Discretionary

Access Controls

), а в операционных системах -

атрибутами файлов и идентификаторами процессов EUID, GLJID

. Стройную картину нарушают биты SUID

и SGID

, позволяющие

программно модифицировать права доступа

процессов. Потенциальную угрозу безопасности

представляют скрипты с функцией setuid

,

в особенности setuid root

. Их либо не стоит

создавать вообще, либо они сами должны быть

надежно защищены.

Невозможно

добиться безопасности, если не поддерживать

порядок на всей нестройной инфраструктуре

предприятия. Управление конфигурацией - это

комплекс технологий, отслеживающих состояние

программного обеспечения, оборудования,

пользователей и сетей. Обычно, конфигурация

компьютерной системы и ее компонентов четко

определяется в момент ввода в действие, но со

временем контроль все более и более

утрачивается. Средства управление конфигурацией

призваны формализовать и детализировать все

изменения, происходящие в системе.

При качественном

управлении, во-первых, должна быть продумана и

определена строгая процедура внесения

изменений, включающая их документирование.

Во-вторых, все изменения должны оцениваться с

точки зрения общей политики защиты. Хотя и не

исключено, что эта политика будет

корректироваться, важно, чтобы на каждом витке

жизненного цикла сохранялась согласованность

решений для всех. даже устаревших, но остающихся

в сети систем - иначе они превратятся в то самое

“слабое звено”.

Все перечисленные

аспекты защиты так или иначе опираются на

программные технологии, однако есть

исключительно важные вопросы, выходящие из этого

круга. Корпоративная сеть включает реальный мир:

пользователи, физические устройства, носители

информации и т.д., которые также могут стать

причиной неприятностей. Наши пользователи,

по-видимому в силу исторических традиций,

относятся к вопросам секретности иронически. В

условиях сетевой работы такое отношение

настоятельно необходимо изменить, добиваясь

осознания основных принципов защиты. Это первый

этап, после которого можно переходить к

следующему - техническому обучению, причем

пройти его должны не только пользователи, но и

профессионалы. По мере разработки спецификаций

политики безопасности, администраторы систем и

баз данных должны быть с ними ознакомлены в такой

мере, чтобы суметь воплотить их в конкретные

программные решения.

Типичная лазейка

для взломщиков - “слабые”, то есть легко

раскрываемые пароли. Исправить положение можно,

обучив пользователей сознательно относиться к

контролю доступа: периодически менять пароли,

корректно их формировать. Как ни удивительно,

даже в квалифицированной среде распространенный

прокол - это пароль, сформированный из

регистрационного имени и единички в конце. Хотя

по мере прогресса технологий физической

безопасности снижается, пока она составляет

важную часть общей политики. Если нарушитель

может получить доступ к физическим компонентам

сети, он, как правило, может и войти в систему без

авторизации. Более того, возможность физического

доступа пользователей к критическим компонентам

системы увеличивает вероятность

непредумышленных сбоев в обслуживании.

Следовательно, непосредственный контакт с

жизненно важной компьютерной и сетевой

аппаратурой должен быть ограничен

минимально возможным кругом персонала -

системными администраторами и инженерами. Это не

означает какого-то исключительного доверия к

ним, просто таким образом уменьшается

вероятность происшествий и, если все-же что-то

происходит, диагностика становится более

определенной. Ссылаясь на собственный опыт, могу

подтвердить полезность простых организационных

мер - не ставьте ценное оборудование в проходном

дворе.

Надеясь на лучшее,

неплохо предусмотреть и плохие варианты. Не

помешает иметь аварийный план на случай выхода

из строя питания или других катаклизмов, в том

числе злонамеренного проникновения. Если взлом

все же произошел, нужно быть готовым к тому, чтобы

отреагировать очень быстро, пока злоумышленники

не успели нанести тяжелых повреждений системе

или заменить административные пароли.

Вопросы сетевой

безопасности в общем контексте политики защиты

должны покрывать различные виды доступа:

Соответственно

используются механизмы двух типов: внутренние и

лежащие на периметре сети предприятия - там, где

происходит внешние соединения.

Для внутренней

сетевой безопасности важно обеспечить

правильную конфигурацию оборудования и ПО,

наладив управление конфигурацией. Внешняя

сетевая безопасность подразумевает определение

четких границ сети и установку в критических

местах межсетевых экранов.

Оценка рисков безопасности

Политика защиты реализована - можно и отдохнуть, но лучше не ждать прибытия хакеров, а самостоятельно убедиться, насколько ваша система способна противостоять внешним атакам. Цель в том, чтобы оценить достигнутую степень безопасности, выявить сильные и слабые пункты защиты. Процедуру оценки можно выполнить и своими силами, хотя, возможно, проще обратиться к услугам компании, специализирующейся на такой деятельности. Собственные специалисты будут иметь дополнительные трудности: им придется задавать трудные вопросы своим коллегам и делать заключения, которые кому-то могут быть не слишком приятны.

Оценка и

тестирование политики безопасности

Первый шаг

заключается в сравнении запланированных в

политике безопасности положений с тем, что имеет

место в реальности. Для этого нужно найти ответы

примерно на такие вопросы.

- Кто определяет, что является конфиденциальным?

- Есть ли процедуры для работы с конфиденциальной информацией?

- Кто устанавливает состав конфиденциальной информации, сообщаемой персоналу для выполнения рабочих функций?

- Кто администрирует систему безопасности и на какой основе?

Получить подобные

сведения не всегда просто. В лучшем варианте

нужно собрать и прочитать опубликованные

формальные документы, содержащие положения

политики безопасности, процедуры ведения дел,

архитектурные диаграммы и прочее. Однако, в массе

организаций таких документов нет вообще, а если

они и есть, то их практически игнорируют. Тогда,

чтобы выявить реальное положение дел, придется

проводить натурные наблюдения за рабочими

местами, определяя заодно, можно ли вообще

заметить проявления какой-либо единой политики.

Разница между

писаными правилами и типовыми приемами работы

персонала может быть очень большая. Например,

опубликованная политика может содержать

положение, что пароли ни вкакой

ситуации не

могут использоваться

несколькими сотрудниками. И, по-видимому, есть

много организаций, в которых это свято

соблюдается, но еще большее их число страдает как

раз от разделения паролей.

О некоторых

слабостях корпоративной культуры можно узнать

только посредством тайных разведывательных

операций. К примеру, корпоративная политика

может утверждать, что пароли секретны и не должны

никуда записываться, а беглая прогулка по

помещениям покажет, что их рисуют прямо на

клавиатуре или мониторе. Другой эффективный

прием - опрос пользователей о правилах работы с

информацией. Из таких интервью можно узнать,

какая информация наиболее ценна для сотрудника и

каким образом она представлена внутри

корпоративной сети и вовне.

Изучение

открытых источников

Знание - сила.

Следуя этому девизу, злоумышленник может извлечь

изрядную долю фактически приватной внутренней

информации компании, покопавшись в ее открытых,

публично доступных материалах. На втором этапе

оценки безопасности и нужно выяснить, как много

посторонний может узнать о компании. “Полезной”

информацией, дающей проникающую силу, может быть:

типы используемых операционных систем,

установленные заплаты, канонические стандарты

регистрационных имен пользователей, внутренние

IP-адреса или имена закрытых хостов и серверов.

Можно (и нужно)

принять меры для уменьшения количества

информации, которое могут собрать хакеры и

взломщики, но для этого требуется иметь

представление о том, что уже просочилось и

понимать, каким образом эта утечка произошла.

Самого пристального внимания заслуживает

изучение материалов, опубликованных

сотрудниками в

Internet

. Известен случай, когда одна

компания представила на своей странице фрагмент

исходного текста критически важного для

безопасности приложения. Аналогичные коллизии

могут быть и в материалах, помещаемых в газетах,

журналах, других источниках.

Результаты

изучения открытых материалов должны стать

основой для внесения корректив в правила

подготовки открытых изданий.

Оценка

безопасности хост-систем

Центральные

обрабатывающие системы (хост-системы), как

правило, с точки зрения безопасности выглядят

получше всех остальных. По простой причине:

хост-системы более зрелые, их операционные

системы и ПО защиты лучше отработаны и освоены.

Некоторые из наиболее популярных продуктов

защиты для мэйнфреймов и компьютеров средней

мощности имеют стаж в несколько десятилетий.

Это, конечно, не

означает, что именно ваша хост-система безопасна

априори. Старый хост может оказаться слабейшим

звеном, например, если он создавался в

“доисторические” времена, когда никто не думал

ни о локальных, ни о глобальных. Необходимо

оценить схему безопасности и ее реализацию на

хост-системе с новых позиции, определить,

насколько согласованно работают вместе

прикладное ПО, механизмы защиты операционной

системы и сеть. Поскольку в организации

вычислений участвуют по крайней мере две группы

специалистов - по операционной системе и по

приложениям - не исключено, что каждая из них

возлагает заботы по защите на коллег, а суммарный

результат может быть нулевым

.

Анализ

безопасности серверов

В отличие от

хост-систем серверы файлов, приложений, баз

данных более молоды и сравнительно менее

оттестированы - для многих из них возраст

аппарата защиты насчитывает всего несколько лет.

Большая часть таких средств претерпевает

постоянные обновления и “латания”. Часто и

администрирование серверов ведется

специалистами с небольшим опытом, так что

безопасность этого класса систем обычно

оставляет желать много лучшего. Ситуация

усугубляется тем, что, по определению, к серверам

имеют доступ совершенно разнообразная публика

по телефонным или дистанционным линиям связи.

Следовательно, оценка безопасности серверов

требует повышенного внимания. Для этого

существует некоторое количество средств,

включая Kane Analyst (Novell и NT). Продукты такого рода

обследуют серверы (используя привилегированный

доступ) и составляют отчет о конфигурации,

практике администрирования системы защиты и

популяции пользователей. Использовать

автоматические средства имеет смысл -

однократное сканирование может выявить

проблемы, которые вряд ли можно обнаружить даже

многими часами ручного анализа. Например,

сканирование может быстро выявить процент

пользователей, которые имеют излишне высокий

уровень прав доступа или являются членами

слишком многих групп.

В следующем

разделе рассмотрены еще два этапа - анализа

безопасности сетевых соединений.

Имитация

контролируемого проникновения

По-видимому, один

из лучших способов проверки надежности защиты –

нанять квалифицированного хакера и попросить

его продемонстрировать свои достижения на вашей

сети. Такой вид оценки называется тестированием

путем контролируемого проникновения.

При подготовке

такого теста невредно договориться об

ограничениях на область действия атаки и о ее

типе - ведь речь идет всего лишь о проверке,

которая ни в коем случае не должна привести к

нарушениям нормального рабочего состояния. На

основе определенных правил “боя” далее

производится выбор типов тестов.

Здесь существуют

два подхода. В первом тестирование производится

так, как если бы его производил настоящий

взломщик. Этот подход называется слепым

проникновением. Его отличительная черта в том,

что лицу, производящему тестирование сообщается,

например,

URL

,

но внутренняя информация - дополнительные точки

доступа в

Internet

, прямые соединения с сетью - не

раскрывается.

Во втором подходе

- “информированном проникновении” - команда

взлома располагает перед атакой какими-то

сведениями о структуре сети. Такой подход

приметается, ееж проверь должны обязательно

пройти определенные компоненты. Например, когда

в системе установлен сетевой экран, отдельно

должен быть протестирован используемый в нем

набор правил.

Множество тестов

можно разбить на две группы: проникновение из

Internet

и

проникновение то телефонным линиям.

Сканирование

соединении с Internet

Обычно основные

надежды по защите возлагаются на сетевые экраны

между внутренней корпоративной сетью и Internet.

Следует, однако, отдавать себе отчет, что сетевой

экран хорош только в той степени, в какой хороша

его инсталляций - он должен быть установлен в

надлежащей точке и на надежной операционной

системе. В противном случае он будет просто

источником ложного чувства безопасности.

Для проверки

сетевых экранов и аналогичных систем

выполняются тесты сканирования и проникновения,

имитирующие направленную на проверяемую систему

атаку из

Internet

.

Для тестирования существует множество

программных средств, к примеру, два популярных -

ISS Scaner

(коммерческий продукт) и

SATAN

(свободно распространяемый; прим

.

не обновлялся с 1995 года). Можно выбирать те или

иные сканеры, но тесты будут иметь смысл только

при выполнении трех условий: нужно освоить

правильное управление сканером, результаты

сканирования должны быть тщательно

проанализированы, просканирована должна быть

максимально возможная часть инфраструктуры.

Основные “цели”

этой группы тестов - открытые серверы Internet-служб ( WWW, SMTR FTP

и т.д.).

Добраться до самих этих серверов легко - их имена

известны, вход свободный. А дальше взломщик

попытается добраться до представляющих интерес

данных. Известно несколько приемов взлома,

которые можно попробовать применить

непосредственно против сервера. Кроме того,

исходя из IP-адреса сервера, может быть

инициировано сканирование в попытке

идентифицировать еще какие-то хосты в том же

диапазоне адресов. Если что-то выловлено, то по

каждому задействованному IP-адресу запускается

опрос портов с целью определения служб,

выполняющихся на хосте. Во многих случаях при

попытках соединения или использования сервиса

удается получить такую информацию, как платформа

сервера, версия операционной системы и даже

версию сервиса (например,

sendmail 8.6).

Вооружившись этими

сведениями, взломщик может предпринять серию

атак по известным уязвимым точкам хостов. Как

показывает опыт, в большинстве ситуаций, можно,

собрав достаточный объем сведений, получить

некоторый уровень неавторизованого доступа.

Атака по

телефонным номерам

За последнее

десятилетие модемы совершили революцию в

средствах компьютерной связи. Однако, эти же

модемы, если они установлены на включенных в сеть

компьютерах и оставлены в режиме автоответа,

представляют собой наиболее уязвимые точки.

Атака по телефонным номерам ( war dialing

) - это перебор всех комбинаций с

тем, чтобы найти звуковой сигнал модема.

Запущенная

программа в автоматическом режиме способна за

ночь пробежать огромный диапазон телефонных

номеров, регистрируя обнаруженные модемы. Хакер

за утренней чашкой кофе получит текстовый файл с

адресами модемов и может их атаковать. Особую

опасность такого рода атакам придает то, что

многие компании позволяют себе держать либо

неконтролируемые, либо неавторизованные линии

связи, которые обходят сетевые экраны с

Internet

и открывают

прямой доступ к внутренней сети.

Такую же атаку

можно осуществить в режиме тестирования -

результаты покажут, по какому количеству модемов

вы можете подвергнуться настоящему взлому. Этот

вид тестирования выполняется достаточно просто.

В слепом варианте команда проникновения находит

телефонные коммутаторы компании (из различных

открытых источников, включая Web-страницу), а если

тест не слепой, эти сведения ей сообщаются.

Автоматически прозванивается диапазон

телефонных номеров в коммутаторах, с тем чтобы

определить номера, по которым подключены модемы.

Методы атаки модемов могут опираться на

терминальные программы, такие как

HyperTerminal

и программы управления

удаленным доступом, например

PC Anyware

. Опять цель состоит в том, чтобы

получить какой-либо уровень доступа к

внутреннему сетевому устройству. Если

соединение и успешный вход произошел -

начинается новая игра.

Из всего сказанного можно, по-видимому, сделать следующий вывод : безопасность сети можно поддерживать и своими силами, но это должна быть высоко-профессиональная деятельность, а не одноразовая компания. Сеть масштаба предприятия - почти всегда большая система и одним махом всех проблем безопасности не решить.

Оставляя в стороне государственные законы по компьютерной безопасности и стандарты, можно рекомендовать три типа наиболее полезных и необходимых в практической деятельности источника информации:

соответствующие разделы документации по эксплуатирующимся операционным системам и приложениям;

Web-страницы производителей программных продуктов и ОС, на которых публикуются сообщения о новых версиях с исправленными ошибками и заплатах;

существуют по крайней мере две организации: CERT (Computer Emergency Response Team) и С1АС (Computer Incident Advisory Capability), которые собирают и распространяют сведения о взломах, дают советы по устранению их последствий, сообщают о выявленных ошибках программных средств, используя которые злоумышленники проникают в компьютерные системы.

Столь же необходимым условием надежности защиты является системность, а всякая система имеет свой жизненный цикл. Для системы безопасности это: проектирование - реализация - оценка - обновление.

Введение

Системы обнаружения сетевых вторжений и выявления признаков компьютерных атак на информационные системы уже давно применяются как один из необходимых рубежей обороны информационных систем. Разработчиками систем защиты информации и консультантами в этой области активно применяются такие понятия (перенесенные из направления обеспечения физической и промышленной безопасности), как защита "по периметру", "стационарная" и "динамическая" защита, стали появляться собственные термины, например, "проактивные" средства защиты.

Исследования в области обнаружения атак на компьютерные сети и системы на самом деле ведутся за рубежом уже больше четверти века. Исследуются признаки атак, разрабатываются и эксплуатируются методы и средства обнаружения попыток несанкционированного проникновения через системы защиты, как межсетевой, так и локальной — на логическом и даже на физическом уровнях. В действительности, сюда можно отнести даже исследования в области ПЭМИН , поскольку электромагнитный тамперинг имеет свои прямые аналоги в уже ставшей обычной для рядового компьютерного пользователя сетевой среде. На российском рынке широко представлены коммерческие системы обнаружения вторжений и атак (СОА) иностранных компаний (ISS RealSecure, NetPatrol, Snort, Cisco и т.д.) и в тоже время практически не представлены комплексные решения российских разработчиков. Это вызвано тем, что многие отечественные исследователи и разработчики реализуют СОА, сохраняя аналогии архитектур и типовых решений уже известных систем, не особенно стараясь увеличить эффективность превентивного обнаружения атак и реагирования на них. Конкурентные преимущества в этом сегменте российского рынка достигаются обычно за счет существенного снижения цены и упования на "поддержку отечественного производителя".

Рисунок 2. Информационная пирамида

Верхняя часть информационной пирамиды — это риски и угрозы, присущие рассматриваемой системе. Ниже располагаются различные варианты реализаций угроз (атаки), и самый нижний уровень — это признаки атак. Конечный пользователь, равно как и система обнаружения атак, имеет возможность регистрировать только процесс развития конкретной атаки или свершившийся факт атаки по наблюдаемым характерным признакам. Признаки атаки — то, что мы реально можем зафиксировать и обработать различными техническими средствами, а следовательно, необходимы средства фиксации признаков атак.

Если данный процесс рассматривать во времени, то можно говорить, что определенные последовательности наблюдаемых признаков порождают события безопасности. События безопасности могут переводить защищаемые объекты информационной системы в небезопасное состояние. Следовательно, для системы обнаружения атак необходим информационный срез достаточной полноты, содержащий все события безопасности, произошедшие в информационной системе за рассматриваемый период. Кроме того, поднимаясь вверх по пирамиде, для события безопасности можно указать, к реализации какого вида угроз оно может привести, для того чтобы в процессе развития атаки производить прогнозирование ее развития и принимать меры по противодействию угрозам, которые может вызывать данная атака.

Методология обработки данных в современных информационных системах подразумевает повсеместное использование многоуровневости. Для СОА нового типа можно выделить следующие крупные уровни, на которых возможно осуществление доступа к обрабатываемой информации:

- Уровень прикладного ПО , с которым работает конечный пользователь информационной системы. Прикладное программное обеспечение зачастую имеет уязвимости, которые могут использовать злоумышленники для доступа к обрабатываемым данным ПО.

- Уровень СУБД. Уровень СУБД является частным случаем средств прикладного уровня, но должен выделяться в отдельный класс в силу своей специфики. СУБД, как правило, имеет свою собственную систему политик безопасности и организации доступа пользователей, которую нельзя не учитывать при организации защиты.

- Уровень операционной системы. Операционная система компьютеров защищаемой ИС является важным звеном защиты, поскольку любое прикладное ПО использует средства, предоставляемые именно ОС. Бесполезно совершенствовать качество и надежность прикладного ПО, если оно эксплуатируется на незащищенной ОС.

- Уровень среды передачи. Современные ИС подразумевают использование различных сред передачи данных для взаимосвязи аппаратных компонентов, входящих в состав ИС. Среды передачи данных являются на сегодня одними из самых незащищенных компонентов ИС. Контроль среды передачи и передаваемых данных является одной из обязательных составляющих механизмов защиты данных.

Иллюстративно уровни обработки потоков данных в информационной системе представлены на .

Рисунок 3. Уровни обработки информации в информационной системе

Исходя из вышесказанного, можно сделать вывод, что любые средства защиты информации, в том числе и системы обнаружения и предупреждения атак, обязаны иметь возможность анализировать обрабатываемые и передаваемые данные на каждом из выделенных уровней. Требование присутствия системы обнаружения атак на каждом функциональном уровне информационной системы приводит к необходимости выделения подсистемы регистрации событий безопасности в отдельный комплекс информационных зондов СОА, обеспечивающих сбор информации в рамках всей сети информационной системы. В то же время, разнородность программно-аппаратных платформ и задач, решаемых различными объектами ИС, требует применения модульной архитектуры информационных зондов для обеспечения возможности максимальной адаптации к конкретным условиям применения.

Использование знаний об угрозах ИБ для обнаружения атак на информационную систему

Угрозы информационной безопасности, как правило, каким-либо образом взаимосвязаны друг с другом. Например, угроза захвата уязвимого веб-сервера узла сети может привести к реализации угрозы полного захвата управления данным узлом, поэтому в целях прогнозирования и оценки ситуации целесообразно учитывать вероятностную взаимосвязь угроз.

Если рассмотреть U — множество угроз безопасности рассматриваемой информационной системы, то u i О U — i-я угроза. В предположении, что множество угроз конечно, будем считать, что реализация i-ой угрозы может с некоторой вероятностью приводить к возможности реализации других угроз. При этом возникает задача вычисления P(u|u i1 ,u i2 ,...,u ik) — вероятности реализации угрозы u, при условии реализации угроз u i1 ,u i2 ,...,u ik (см. ).

Рисунок 4. Вид графа зависимости угроз ИБ

Наиболее надежно атаку можно обнаружить, имея как можно более полную информацию о произошедшем событии. Как видно из предыдущих разделов, современные системы чаще всего фиксируют атаки по наличию определенной, вполне конкретной сигнатуры.

Расширив этот подход, мы можем акцентировать внимание на процесс выделения в компьютерных атаках различных этапов (фаз) их реализации. Выделение фаз атак, особенно ранних, является важным процессом, который, в конечном счете, позволяет обнаружить атаку в процессе ее развития. Однако сделать это возможно лишь определив соответствующим образом перечень угроз информационной системе, которые могут реализовываться на каждой из фаз атаки, и соответствующим образом отразив данный факт в классификации. В самом крупном приближении выделяются три основных фазы атаки: сетевая разведка, реализация, закрепление и сокрытие следов.

Анализ взаимосвязи угроз с фазами атаки и прогнозирования наиболее вероятных угроз, которые могут быть реализованы злоумышленником, является важной задачей обеспечения ИБ. Это необходимо для своевременного принятия решений по блокировке злонамеренных воздействий.

Следующим элементом концепции обнаружения атак является классификация. Вопросы классификации компьютерных атак до сих пор активно исследуются. Основная задача разработки классификации компьютерных атак состоит в том, чтобы обеспечить удобство использования данной классификации на практике. Основные требования к классификации таковы: непересекающиеся классы, полнота, применимость, объективность, расширяемость, конечность. Интересные подходы к классификации сетевых атак предложены в. Классификация угроз безопасности должна учитывать структуру и фазы проведения атаки на компьютерные системы, определять такие атрибуты как источники и цели атаки, их дополнительные характеристики, многоуровневую типизацию. Модель обнаружения вторжений должна строиться на базе разработанной классификации.

Таким образом, в перспективе необходимо решение следующих задач — определение наиболее вероятной реализации угрозы на текущий момент времени для того, чтобы иметь представление, какие последствия могут в кратчайшее время ожидать информационную систему, а также составление прогноза развития ситуации с целью определения наиболее вероятной реализации угроз в будущем.

Повышение эффективности систем обнаружения атак — интегральный подход

Вообще говоря, современные системы обнаружения вторжений и атак еще далеки от эргономичных и эффективных, с точки зрения безопасности решений. Повышение же эффективности следует ввести не только в области обнаружения злонамеренных воздействий на инфраструктуру защищаемых объектов информатизации, но и с точки зрения повседневной "боевой" эксплуатации данных средств, а также экономии вычислительных и информационных ресурсов владельца данной системы защиты.

Если же говорить непосредственно о модулях обработки данных, то, следуя логике предыдущего раздела, каждая сигнатура атаки в представленной схеме обработки информации об атаке является базовым элементом для распознавания более общих действий — распознавания фазы атаки (этапа ее реализации). Само понятие сигнатуры обобщается до некоторого решающего правила (например, с помощью поиска аномалий в сетевом трафике или клавиатурном почерке пользователя). А каждая атака наоборот разбивается на набор этапов ее проведения. Чем проще атака, тем проще ее обнаружить и больше возможностей появляется по ее анализу. Каждая сигнатура отображает определенное событие в вычислительной сетевой и локальной среде в фазовое пространство компьютерных атак. Фазы можно определить свободно, но лучше сохранять при этом достаточную степень детализации, чтобы иметь возможность описывать атаки с помощью подробных сценариев атак (списка фаз атак и переходов между ними).

Сценарий атаки в этом случае представляет собой граф переходов, в аналогичный графу конечного детерминированного автомата. А фазы атак можно описать, например, следующим образом:

- опробование портов;

- идентификация программных и аппаратных средств;

- сбор баннеров;

- применение эксплоитов;

- дезорганизация функционала сети с помощью атак на отказ в обслуживании;

- управление через бэкдоры;

- поиск установленных троянов;

- поиск прокси-серверов;

- удаление следов присутствия;

- и т.д. (по необходимости с различной степенью детализации).

Преимущества такого подхода очевидны — в случае раздельной обработки различных этапов атаки появляется возможность распознавать угрозу еще в процессе ее подготовки и формирования, а не на стадии ее реализации, как это происходит в существующих системах. При этом, элементной базой для распознавания может быть как сигнатурный поиск, так и выявление аномалий, использование экспертных методов и систем, доверительных отношений и прочих информационных, уже известных и реализованных, сетевых и локальных примитивов оценки происходящего в вычислительной среде потока событий.

Обобщающий подход к анализу позволяет соответственно определять и распределенные (во всех смыслах) угрозы, как во временно"м, так и логическом и физическом пространстве. Общая схема обработки поступающих событий также позволяет осуществлять поиск распределенных атак — путем последующей агрегации данных из различных источников и конструирования мета-данных об известных инцидентах по защищаемому "периметру" (см. ).

Рисунок 5. Схема интегрального обнаружения компьютерных атак

Распределенные атаки выявляются путем агрегации данных о поступающих атаках и подозрительных действиях и сопоставления шаблонов и статистической фильтрации. Таким образом, оповещение о подозрительных действиях в компьютерных системах происходит на нескольких уровнях:

- нижний уровень сообщает о примитивных событиях (совпадении сигнатур, выявлении аномалий);

- средний уровень извлекает информацию из нижнего уровня и агрегирует ее с помощью конечных автоматов (сценариев атак), статистического анализа и механизмов пороговой фильтрации;

- высший уровень агрегирует информацию с двух предыдущих и позволяет выявлять обычные и распределенные атаки, их реальный источник и прогнозировать его дальнейшее поведение на основе интеллектуального анализа.

Ядро системы обнаружения компьютерных атак должно быть четко разделено с системой визуализации и сигнализации.

Для поиска сигнатур в сетевых пакетах используются правила, формирующие перечень опций (паспорт), по которым осуществляется проверка поступающих сетевых пакетов. Существующие системы (как, например, Snort или PreludeIDS, которая использует правила Snort) применяют строчный вид описаний таких правил:

Alert tcp $HOME_NET 1024:65535 ->

$EXTERNAL_NET 1024:65535

(msg:"BLEEDING-EDGE TROJAN Trojan.Win32.Qhost C&C Traffic Outbound (case1)";

flow:established;

dsize:>1000;

content:"|00 00 00 28 0a 00 00 02 0f|Service Pack 1|00|";

classtype:trojan-activity;

reference: url,/www.viruslist.com/en/viruses/ encyclopedia?virusid=142254;

sid:2007578;

rev:1;

)

Такой вид более удобен для быстрой машинной обработки, но менее пригоден для человека. Кроме того, в нем отсутствуют возможности для расширения функциональности, которые заложены в XML-подобных реализациях сигнатурных баз. Например, простая "скобочная" (от англ. brace-like) конфигурация позволяет записать ряд управляющих переменных и описать правила в гораздо более приятной и понятной визуальной форме, сохраняя возможность для легкого расширения функциональности. Так, определение фаз атак, защищаемых объектов и совершаемых в сети событий может выглядеть следующим образом:

Type_defs {

alert = 1;

warning = 2;

fail = 4;

}

srcdst_defs {

HOME_NET = 195.208.245.212

localhost = 127.0.0.1

}

proto_defs {

tcp = 1;

udp = 2;

tcp-flow = 10;

}

phase_defs {

port_scanning = 1;

exploiting = 2;

icmp_sweeping = 3;

ftp_bouncing = 4;

shell_using = 5;

dir_listing = 6;

file_opening = 7;

}

А секция определения угроз информационной безопасности может иметь основные позиции, подобные следующей:

Treat_defs = {

treat {

name = file-unauthorised-access;

id = FUAC;

msg = "message in english";

}

}

Кроме указанных в гибкой форме угроз, фаз атак и защищаемых объектов, интегральная обработка информации, связанная с выявлением угроз информационной безопасности, позволяет ввести также сервис-ориентированный подход к обнаружению атак, формируя автоматическим или ручным способом описания сетевых и локальных служб, а также приоритезируя важность, с точки зрения обеспечения должного уровня, информационной безопасности и жизнедеятельности информационной инфраструктуры сети.

Service_defs = {

service {

name = pop3;

msg = "";

rulesets = "backdoors, pop3scanners";

security_tolerance = 3

life_insurance = 5

}

}

Сами же правила выглядят, например, следующим образом:

Ruleset {

name = backdoors;

rule {

id = 0x1000;

type = alert;

proto = tcp;

src = localhost;

dst = 195.208.245.0/24:2000;

msg = "service::what is bad in this alert";

options = AP,vice_versa;

contains = "|0a0a0d03|";

phase = exploiting;

treat = file-unauthorized-access;

revision = 1;

}

}

Здесь учитываются как классические признаки события (тип события, протокол обнаружения, источник и объект воздействия, краткое сообщение), так и добавочные — фаза атаки, тип угрозы, к возникновению которой относится данное событие. При этом сами правила могут быть сгруппированы в наборы, пригодные затем для связывания их с установленными в защищаемой системе сетевыми и локальными службами.

Если же вернуться к эффективности проверки правил в системах обнаружения сетевых атак, то следует отметить следующий факт. На текущий момент все правила в системах СОА проверяются следующим образом (см. ). Проверка неоднородных правил происходит раздельно, правило за правилом, при этом однородные операции над пакетами выполняются все время порознь. Такой подход не позволяет эффективно распараллелить обработку сетевых пакетов, полностью использовать возможности нескольких конвейеров на современных процессорах, а также оптимизировать поиск частично похожих правил-сигнатур.

Однако есть минус и такого подхода, когда, например, шаблоны связаны друг с другом (вот пример такого шаблона: найти первое вхождение, затем относительно него через несколько байт проверить наличие определенной бинарной последовательности). Правда, таких правил — подавляющее меньшинство (даже если судить по общепринятым правилам популярной СОА Snort), что позволяет вынести их в отдельный класс распараллеливаемых методов и использовать в них любые простые методы последовательной проверки.

Помимо преимущества в распараллеливании процесса поиска сигнатур, становится возможным применение методов одновременного поиска многих сигнатур в сетевом потоке за один проход (можно, например, построить один большой конечный автомат для большинства шаблонов, участвующих в правилах, или использовать мультисигнатурную модернизацию алгоритма Бойера-Мура).

Экспериментальные проверки различных вариантов реализации методов одновременного поиска многих сигнатур показали, что наиболее быстрой оказывается реализация большого конечного автомата, модифицированного таким образом, чтобы он позволял "пропускать" однородные ошибки — пропуски и вставки произвольной длины, а также ошибки замены (в результате модификации сигнатуры, что является довольно частым явлением, с целью ее сокрытия от СОА).

Наиболее сложные в проверке правила (шаблоны) можно предварительно компилировать в бинарные подключаемые модули (как это сделано, например, в системе RealSecure IDS).

Заключение

Современный подход к построению систем обнаружения сетевых вторжений и выявления признаков компьютерных атак на информационные системы полон недостатков и уязвимостей, позволяющих, к сожалению, злонамеренным воздействиям успешно преодолевать системы защиты информации. Переход от поиска сигнатур атак к выявлению предпосылок возникновения угроз информационной безопасности должен способствовать тому, чтобы в корне изменить данную ситуацию, сократив дистанцию отставания в развитии систем защиты от систем их преодоления.

Кроме того, такой переход должен способствовать повышению эффективности управления информационной безопасностью и, наконец, более конкретным примерам применения нормативных и руководящих документов уже ставших стандартами.

С ростом уровня компьютеризации нарастает проблема с компьютерной преступностью. Например, в США ущерб от компьютерных преступлений составляет ежегодно около 5 млрд долларов, во Франции эти потери доходят до 1 млрд франков в год, а в Германии при помощи компьютеров преступники каждый год ухитряются похищать около 4 млрд марок. И число подобных преступлений увеличивается ежегодно на 30-- 40%.

- 1 января 1997 было введение действия нового Уголовного Кодекса, в котором содержится глава «Преступления в сфере компьютерной информации», где перечислены следующие преступления:

- 1. неправомерный доступ к компьютерной информации (статья 272)

- 2. Создание, использование и распространение вредоносных программ (статья 273)

- 3. Нарушение правил эксплуатации компьютеров, компьютерных систем и сетей (статья 274)

Однако, уголовная ответственность за перечисленное наступает только в случае, когда уничтожена, блокирована, модифицирована или скопирована информация, хранящаяся в электронном виде. Другими словами, простое несанкционированное проникновение в чужую информационную систему без каких- либо последствий не подлежит наказанию.

Следует сказать, что наличие законодательства, регламентирующего ответственность за компьютерные преступления, само по себе не является показателем степени серьезности отношения общества к таким преступлениям. К примеру, в Англии полное отсутствие специальных законов, карающих именно за компьютерные преступления, на протяжении многих лет отнюдь не мешает английской полиции эффективно расследовать дела такого рода. И действительно, все эти злоупотребления можно успешно квалифицировать по действующему законодательству, исходя из конечного результата преступной деятельности (хищение, вымогательство, мошенничество или хулиганство). Ответственность за них предусмотрена уголовным и гражданским кодексами. Ведь убийство и есть убийство, вне зависимости от того, что именно послужило орудием для него.

По свидетельству экспертов самым привлекательным сектором российской экономики для преступников является кредитно-финансовая система. Анализ преступных деяний, совершенных в этой сфере с использованием компьютерных технологий, а также неоднократные опросы представителей банковских учреждений позволяют выделить следующие наиболее типичные способы совершения преступлений:

- 1. Наиболее распространенными являются компьютерные преступления, совершаемые путем несанкционированного доступа к банковским базам данных посредством телекоммуникационных сетей. В 1998 г. российскими правоохранительными органами были выявлены 15 подобных преступлений, в ходе расследования которых установлены факты незаконного перевода 6,3 млрд рублей.

- 2. За последнее время не отмечено ни одно компьютерное преступление, которое было совершено одним человеком. Более того, известны случаи, когда преступными группировками нанимались бригады из десятков хакеров, которым предоставлялось отдельное охраняемое помещение, оборудованное по последнему слову техники, для того чтобы они осуществляли хищение крупных денежных средств путем нелегального проникновения в компьютерные сети крупных коммерческих банкой.

- 3. Большинство компьютерных преступлений в банковской сфере совершается при непосредственном участии самих служащих коммерческих банков. Результаты исследований, проведенных с привлечением банковского персонала, показывают, что доля таких преступлений приближается к 70% от общего количества преступлений в банковской сфере. Например. в 1998 г. работники правоохранительных органов предотвратили хищение на сумму в 2 млрд рублей из филиала одного крупного коммерческою банка. Преступники оформили проводку фиктивного платежа с помощью удаленного доступа к банковскому компьютеру через модем, введя пароль и идентификационные данные, которые им передали сообщники, работающие в этом филиале банка. Затем похищенные деньги были переведены в соседний банк, где преступники попытались снять их со счета с помощью поддельного платежного поручения.

- 4. Много компьютерных преступлений совершается в России с использованием возможностей, которые предоставляет своим пользователям сен. Internet.

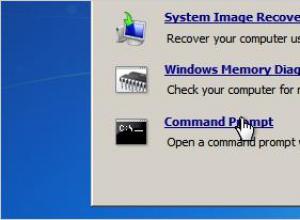

Способы проникновения вредоносных программ в систему

Необходимой для вирусописателей и кибер-преступников задачей является внедрение вируса, червя или троянской программы в компьютер-жертву или мобильный телефон. Достигается эта цель различными способами, которые делятся на две основные категории:

социальная инженерия (также употребляется термин «социальный инжиниринг» - калька с английского «social engineering»);

технические приёмы внедрения вредоносного кода в заражаемую систему без ведома пользователя.

Часто эти способы используются одновременно. При этом так же часто используются специальные меры по противодействию антивирусным программам.

Социальная инженерия

Методы социальной инженерии тем или иным способом заставляют пользователя запустить заражённый файл или открыть ссылку на заражённый веб-сайт. Эти методы применяются не только многочисленными почтовыми червями, но и другими видами вредоносного программного обеспечения.

Задача хакеров и вирусописателей - привлечь внимание пользователя к заражённому файлу (или HTTP-ссылке на заражённый файл), заинтересовать пользователя, заставить его кликнуть по файлу (или по ссылке на файл). «Классикой жанра» является нашумевший в мае 2000 года почтовый червь LoveLetter, до сих пор сохраняющий лидерство по масштабу нанесённого финансового ущерба, согласно данным от Computer Economics. Сообщение, которое червь выводил на экран, выглядело следующим образом:

На признание «I LOVE YOU» среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки - червь рассылал свои копии по всем контактам из адресной книги при каждом открытии вложенного VBS-файла.

Почтовый червь Mydoom, «рванувший» в интернете в январе 2004 г., использовал тексты, имитирующие технические сообщения почтового сервера.

Стоит также упомянуть червь Swen, который выдавал себя за сообщение от компании Microsoft и маскировался под патч, устраняющий ряд новых уязвимостей в Windows (неудивительно, что многие пользователи поддались на призыв установить «очередную заплатку от Microsoft»).

Случаются и казусы, один из которых произошел в ноябре 2005. В одной из версий червя Sober сообщалось, что немецкая криминальная полиция расследует случаи посещения нелегальных веб-сайтов. Это письмо попало к любителю детской порнографии, который принял его за официальное письмо, - и послушно сдался властям.

В последнее время особую популярность приобрели не файлы, вложенные в письмо, а ссылки на файлы, расположенные на заражённом сайте. Потенциальной жертве отправляется сообщение - почтовое, через ICQ или другой пейджер, реже - через интернет-чаты IRC (в случае мобильных вирусов обычным способом доставки служит SMS-сообщение). Сообщение содержит какой-либо привлекательный текст, заставляющий ничего не подозревающего пользователя кликнуть на ссылку. Данный способ проникновения в компьютеры-жертвы на сегодняшний день является самым популярным и действенным, поскольку позволяет обходить бдительные антивирусные фильтры на почтовых серверах.

Используются также возможности файлообменных сетей (P2P-сети). Червь или троянская программа выкладывается в P2P-сеть под разнообразными «вкусными» названиями, например:

AIM & AOL Password Hacker.exe

Microsoft CD Key Generator.exe

play station emulator crack.exe

В поиске новых программ пользователи P2P-сетей натыкаются на эти имена, скачивают файлы и запускают их на выполнение.

Также достаточно популярны «разводки», когда жертве подсовывают бесплатную утилиту или инструкцию по взлому различных платёжных систем. Например, предлагают получить бесплатный доступ к интернету или сотовому оператору, скачать генератор номеров кредитных карт, увеличить сумму денег в персональном интернет-кошельке и т.п. Естественно, что пострадавшие от подобного мошенничества вряд ли будут обращаться в правоохранительные органы (ведь, по сути, они сами пытались заработать мошенническим способом), и интернет-преступники вовсю этим пользуются.

Необычный способ «разводки» использовал неизвестный злоумышленник из России в 2005-2006 годах. Троянская программа рассылалась на адреса, обнаруженные на веб-сайте job.ru, специализирующемся на трудоустройстве и поиске персонала. Некоторые из тех, кто публиковал там свои резюме, получали якобы предложение о работе с вложенным в письмо файлом, который предлагалось открыть и ознакомиться с его содержимым. Файл был, естественно, троянской программой. Интересно также то, что атака производилась в основном на корпоративные почтовые адреса. Расчёт, видимо, строился на том, что сотрудники компаний вряд ли будут сообщать об источнике заражения. Так оно и произошло - специалисты «Лаборатории Касперского» более полугода не могли получить внятной информации о методе проникновения троянской программы в компьютеры пользователей.

Бывают и довольно экзотические случаи, например, письмо с вложенным документом, в котором клиента банка просят подтвердить (вернее - сообщить) свои коды доступа - распечатать документ, заполнить прилагаемую форму и затем отправить её по факсу на указанный в письме телефонный номер.

Другой необычный случай доставки шпионской программы «на дом» произошел в Японии осенью 2005. Некие злоумышленники разослали заражённые троянским шпионом CD-диски на домашние адреса (город, улица, дом) клиентов одного из японских банков. При этом использовалась информация из заранее украденной клиентской базы этого самого банка.

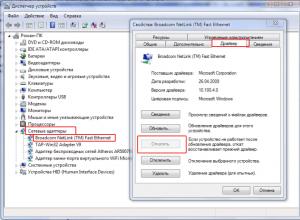

Технологии внедрения

Эти технологии используются злоумышленниками для внедрения в систему вредоносного кода скрытно, не привлекая внимания владельца компьютера. Осуществляется это через уязвимости в системе безопасности операционных систем и в программном обеспечении. Наличие уязвимостей позволяет изготовленному злоумышленником сетевому червю или троянской программе проникнуть в компьютер-жертву и самостоятельно запустить себя на исполнение.

Уязвимости являются, по сути, ошибками в коде или в логике работы различных программ. Современные операционные системы и приложения имеют сложную структуру и обширный функционал, и избежать ошибок при их проектировании и разработке просто невозможно. Этим и пользуются вирусописатели и компьютерные злоумышленники.

Уязвимостями в почтовых клиентах Outlook пользовались почтовые черви Nimda и Aliz. Для того чтобы запустить файл червя, достаточно было открыть заражённое письмо или просто навести на него курсор в окне предварительного просмотра.

Также вредоносные программы активно использовали уязвимости в сетевых компонентах операционных систем. Для своего распространения такими уязвимостями пользовались черви CodeRed, Sasser, Slammer, Lovesan (Blaster) и многие другие черви, работающие под ОС Windows. Под удар попали и Linux-системы - черви Ramen и Slapper проникали на компьютеры через уязвимости в этой операционной среде и приложениях для неё.

В последние годы одним из наиболее популярных способов заражения стало внедрение вредоносного кода через веб-страницы. При этом часто используются уязвимости в интернет-браузерах. На веб-страницу помещается заражённый файл и скрипт-программа, которая использует уязвимость в браузере. При заходе пользователя на заражённую страницу срабатывает скрипт-программа, которая через уязвимость закачивает заражённый файл на компьютер и запускает его там на выполнение. В результате для заражения большого числа компьютеров достаточно заманить как можно большее число пользователей на такую веб-страницу. Это достигается различными способами, например, рассылкой спама с указанием адреса страницы, рассылкой аналогичных сообщений через интернет-пейджеры, иногда для этого используют даже поисковые машины. На заражённой странице размещается разнообразный текст, который рано или поздно обсчитывается поисковыми машинами - и ссылка на эту страницу оказывается в списке других страниц в результатах поиска.

Отдельным классом стоят троянские программы, которые предназначены для скачивания и запуска других троянских программ. Обычно эти троянцы, которые имеют очень небольшой размер, тем или иным образом (например, используя очередную уязвимость в системе) «подсовываются» на компьютер-жертву, а затем уже самостоятельно выкачивают из интернета и устанавливают в систему другие вредоносные компоненты. Часто такие троянские программы меняют настройки браузера на самые небезопасные, чтобы «облегчить дорогу» другим троянцам.

Уязвимости, о которых становятся известно, достаточно оперативно исправляются компаниями-разработчиками, однако постоянно появляется информация о новых уязвимостях, которые тут же начинают использоваться многочисленными хакерами и вирусописателями. Многие троянские «боты» используют новые уязвимости для увеличения своей численности, а новые ошибки в Microsoft Office тут же начинают применяться для внедрения в компьютеры очередных троянских программ. При этом, к сожалению, имеет место тенденция сокращения временного промежутка между появлением информации об очередной уязвимости и началом её использования червями и троянцами. В результате компании-производители уязвимого программного обеспечения и разработчики антивирусных программ оказываются в ситуации цейтнота. Первым необходимо максимально быстро исправить ошибку, протестировать результат (обычно называемый «заплаткой», «патчем») и разослать его пользователям, а вторым - немедленно выпустить средство детектирования и блокирования объектов (файлов, сетевых пакетов), использующих уязвимость.

Одновременное использование технологий внедрения и методов социальной инженерии

Достаточно часто компьютерными злоумышленниками используются сразу оба метода. Метод социальной инженерии - для привлечения внимания потенциальной жертвы, а технический - для увеличения вероятности проникновения заражённого объекта в систему.

Например, почтовый червь Mimail распространялся как вложение в электронное письмо. Для того чтобы пользователь обратил внимание на письмо, в него вставлялся специально оформленный текст, а для запуска копии червя из вложенного в письмо ZIP-архива - уязвимость в браузере Internet Explorer. В результате при открытии файла из архива червь создавал на диске свою копию и запускал её на исполнение без каких либо системных предупреждений или дополнительных действий пользователя. Кстати, этот червь был одним из первых, предназначенных для воровства персональной информации пользователей интернет-кошельков системы e-gold.

Другим примером является рассылка спама с темой «Привет» и текстом «Посмотри, что про тебя пишут». За текстом следовала ссылка на некую веб-страницу. При анализе выяснилось, что данная веб-страница содержит скрипт-программу, которая, пользуясь еще одной уязвимостью в Internet Explorer, загружает на компьютер пользователя троянскую программу LdPinch, предназначенную для воровства различных паролей.

Противодействие антивирусным программам

Поскольку цель компьютерных злоумышленников - внедрить вредоносный код в компьютеры-жертвы, то для этого им необходимо не только вынудить пользователя запустить заражённый файл или проникнуть в систему через какую-либо уязвимость, но и незаметно проскочить мимо установленного антивирусного фильтра. Поэтому не удивительно, что злоумышленники целенаправленно борются с антивирусными программами. Используемые ими технические приёмы весьма разнообразны, но чаще всего встречаются следующие:

Упаковка и шифрование кода. Значительная часть (если не большинство) современных компьютерных червей и троянских программ упакованы или зашифрованы тем или иным способом. Более того, компьютерным андеграундом создаются специально для этого предназначенные утилиты упаковки и шифровки. Например, вредоносными оказались абсолютно все встретившиеся в интернете файлы, обработанные утилитами CryptExe, Exeref, PolyCrypt и некоторыми другими.

Для детектирования подобных червей и троянцев антивирусным программам приходится либо добавлять новые методы распаковки и расшифровки, либо добавлять сигнатуры на каждый образец вредоносной программы, что снижает качество детектирования, поскольку не всегда все возможные образцы модифицированного кода оказываются в руках антивирусной компании.

Мутация кода. Разбавление троянского кода «мусорными» инструкциями. В результате функционал троянской программы сохраняется, но значительно меняется её «внешний вид». Периодически встречаются случаи, когда мутация кода происходит в режиме реального времени - при каждом скачивании троянской программы с заражённого веб-сайта. Т.е. все или значительная часть попадающих с такого сайта на компьютеры образцы троянца - разные. Примером применения этой технологии является почтовый червь Warezov, несколько версий которого вызвали значительные эпидемии во второй половине 2006 г.

Скрытие своего присутствия. Так называемые «руткит-технологии» (от англ. «rootkit»), обычно используемые в троянских программах. Осуществляется перехват и подмена системных функций, благодаря которым зараженный файл не виден ни штатными средствами операционной системы, ни антивирусными программами. Иногда также скрываются ветки реестра, в которых регистрируется копия троянца, и другие системные области компьютера. Данные технологии активно используются, например, троянцем-бэкдором HacDef.

Остановка работы антивируса и системы получения обновлений антивирусных баз (апдейтов). Многие троянские программы и сетевые черви предпринимают специальные действия против антивирусных программ - ищут их в списке активных приложений и пытаются остановить их работу, портят антивирусные базы данных, блокируют получение обновлений и т.п. Антивирусным программам приходится защищать себя адекватными способами - следить за целостностью баз данных, прятать от троянцев свои процессы и т.п.

Скрытие своего кода на веб-сайтах. Адреса веб-страниц, на которых присутствуют троянские файлы, рано или поздно становятся известны антивирусным компаниям. Естественно, что подобные страницы попадают под пристальное внимание антивирусных аналитиков - содержимое страницы периодически скачивается, новые версии троянских программ заносятся в антивирусные обновления. Для противодействия этому веб-страница модифицируется специальным образом - если запрос идёт с адреса антивирусной компании, то скачивается какой-нибудь нетроянский файл вместо троянского.

Атака количеством. Генерация и распространение в интернете большого количества новых версий троянских программ за короткий промежуток времени. В результате антивирусные компании оказываются «завалены» новыми образцами, на анализ которых требуется время, что даёт злоумышленному коду дополнительный шанс для успешного внедрения в компьютеры.

Эти и другие методы используются компьютерным андеграундом для противодействия антивирусным программам. При этом активность киберпреступников растёт год за годом, и сейчас можно говорить о настоящей «гонке технологий», которая развернулась между антивирусной индустрией и индустрией вирусной. Одновременно растёт количество хакеров-индивидуалов и преступных групп, а также их профессионализм. Всё это вместе значительно увеличивает сложность и объём работы, необходимой антивирусным компаниям для разработки средств защиты достаточного уровня.

Электронная почта

Электронная почта остается одним из основных источников проникновения в корпоративную сеть вредоносных программ. Можно выделить несколько основных способов применения электронной почты в качестве средства переноса вредоносной программы:

рассылка вредоносных программ «в чистом виде» - в этом случае вредоносное ПО является вложением в письмо и его автоматический запуск не предусмотрен. Запуск вредоносной программы осуществляет сам пользователь, для чего нередко в письме применяются элементы социальной инженерии. Вложенный malware необязательно является исполняемым файлом - часто встречаются вредоносные скрипты, например Worm.Win32.Feebs, которые рассылаются по почте в виде HTA?файлов, содержащих зашифрованный скрипт, который загружает исполняемый файл из Интернета;

вредоносная программа с измененным расширением - этот метод отличается от предыдущего тем, что вложенный в письмо исполняемый файл имеет двойное расширение, например Document.doc .pif. В данном случае пробелы применяются для маскировки реального расширения файла и их количество может варьироваться от 10-15 до сотни. Более оригинальный метод маскировки состоит в применении расширения *.com - в результате вложенный файл может ошибочно рассматриваться пользователем как ссылка на сайт, например www.playboy.com пользователь, вероятнее всего, посчитает ссылкой на сайт, а не вложенным файлом с именем www.playboy и расширением *.com;

вредоносная программа в архиве - архивация является дополнительным уровнем защиты от антивирусных сканеров, причем архив может быть умышленно поврежден (но не настолько, чтобы из него нельзя было извлечь вредоносный файл) или зашифрован с паролем. В случае защиты архива паролем последний размещается в теле письма в виде текста или картинки - подобный прием, к примеру, применялся в почтовом черве Bagle. Запуск вредоносной программы в данном случае возможен исключительно по причине любопытства пользователя, которому для этого необходимо вручную ввести пароль и затем запустить извлеченный файл;

письмо в html-формате с эксплойтом для запуска вложенной вредоносной программы - в настоящее время такие почтовые вирусы встречаются редко, но в 2001-2003 годах они были широко распространены (типичные примеры - Email-Worm.Win32.Avron, Email-Worm.Win32.BadtransII, Net-Worm.Win32.Nimda);

Письма со ссылкой на вредоносный объект получили в последнее время широкое распространение, поэтому данный метод заслуживает более детального рассмотрения. Он основан на том, что в письме отсутствует вредоносный код, а следовательно, почтовый антивирус не может его детектировать и блокировать пересылку письма. Текст письма подготавливается по методам социальной инженерии и нацелен на то, чтобы убедить пользователя открыть находящуюся в теле письма ссылку. Типичные примеры - маскировка под поздравительную открытку (рис. 1).

Рис. 1. «Поздравительная открытка»

На рисунке показана весьма грубая подделка: хорошо видно, что письмо пришло с какого-то непонятного адреса, да и ссылка с IP-адресом вместо имени сайта не внушает доверия. Тем не менее, по статистике автора, на таких письмах «попадаются» тысячи пользователей. Более качественный вариант поддельного сообщения о поздравительной открытке показан на рис. 2.

Рис. 2. Более качественная поддельная открытка

В данном случае распознать фальшивку гораздо сложнее: визуально письмо действительно пришло от службы postcard.ru и ссылка на страницу-открытку ведет на этот сайт. В данном случае обман основан на том, что письмо имеет формат html и ссылка выполнена стандартным тэгом . Как известно, оформление ссылки при помощи этого тэга имеет вид:

Текстовое описание может быть произвольным, так как оно никак не связано с открываемым URL. Поэтому в данном письме текстовое описание ссылки - www.postcard.ru/card.php?4295358104, а реальная ссылка указывает на совершенно иной ресурс. Данный прием элементарно реализуется и легко вводит пользователя в заблуждение.

ссылка ведет непосредственно на исполняемый файл вредоносной программы - это простейший случай. При открытии данной ссылки пользователь получит запрос о том, что делать с файлом по данной ссылке: сохранить или запустить. Выбор «запустить» приводит к запуску вредоносного кода и поражению ПК. Практика показывает, что пользователи обычно не задумываются об опасности. Наиболее свежим примером является вредоносная программа Virus.VBS.Agent.c, которая уничтожает файлы на диске (собственно, из-за этого она и причислена к категории Virus) и распространяет себя путем рассылки по электронной почте «поздравительных открыток» со ссылкой на свой исполняемый файл, размещенный непосредственно на сайте разработчика вируса. Большое количество пострадавших от данного вируса пользователей - наглядный пример эффективности этого метода;

ссылка на сайт, замаскированный под сайт легитимной программы. Типичный пример - программы для «взлома» сотовых провайдеров и почтовых ящиков, у которых зачастую имеется домашняя страничка, правдоподобная документация и инсталляционный пакет;

ссылка ведет на html-страницу с эксплойтом. Это распространенный вариант (во время написания статьи автор зафиксировал настоящую эпидемию подобных писем), и он опаснее прямой ссылки на исполняемый файл, так как подобную ссылку очень сложно обнаружить по протоколам прокси-сервера и заблокировать. В случае успешного выполнения эксплойт выполняет загрузку вредоносного кода, причем в результате на пораженный компьютер может быть установлено более десяти вредоносных программ. Обычный набор: почтовые черви, ворующая пароли троянская программе, набор троянских программ класса Trojan-Spy и Trojan-Proxy.

Меры защиты от распространяемых по электронной почте вредоносных программ достаточно очевидны. Как минимум, требуется установить антивирус на почтовом сервере (или при выборе хостера обратить внимание на предлагаемую им антивирусную защиту почты). Кроме того, стоит провести еще ряд мероприятий:

объяснить пользователям, чем опасно открытие вложенных в письма программ и находящихся в них ссылок. Очень полезно научить пользователей определять реальный URL ссылок;

при наличии технической возможности блокировать отправку и прием писем с вложенными исполняемыми файлами и зашифрованными архивами. В «Смоленскэнерго», к примеру, подобная блокировка действует уже длительное время и показала свою высокую эффективность (при этом блокируемые письма помещаются в карантин и могут быть извлечены администратором);

установить фильтры для блокировки писем по содержанию и поддерживать их в актуальном состоянии. Такие фильтры эффективны против писем, содержащих ссылки на вредоносные программы, - обычно их несложно отфильтровать по ключевым словам типа Animated card или postcard. Побочный эффект - блокировка реальных поздравительных открыток и аналогичных писем, компромиссное решение - установка такого фильтра в антиспам-системы и маркировка писем в качестве спама.

Интернет

По количеству расследованных инцидентов Интернет также является одним из основных источников проникновения вредоносных программ в сеть. Можно выделить несколько основных способов, широко используемых злоумышленниками:

всевозможные крэки и генераторы серийных номеров - статистика показывает, что в ходе поиска ключа или крэка на хакерских сайтах вероятность поражения компьютера вредоносными программами весьма велика. Причем такая программа может быть загружена в архиве с крэком или получена в ходе работы с сайтом в результате деятельности эксплойтов и вредоносных скриптов на хакерских сайтах. Контрмеры - блокировка доступа к хакерским сайтам на уровне прокси-сервера и запрет их посещения на уровне политики безопасности и иных руководящих документов фирмы;

взломанные легитимные сайты - согласно статистике, в последнее время взломы сайтов участились и ведутся по типовым схемам. В html-код страниц зараженного сайта внедряется небольшой код - обычно ведущий на страницу с эксплойтом тэг IFRAME или зашифрованный скрипт, тем или иным способом переадресующий пользователя на зараженный сайт (возможна динамическая вставка тэга IFRAME в тело страницы, перенаправление на страницу-эксплойт и т.п.). Главная опасность заключается в том, что взлом сайта невозможно предсказать и соответственно очень сложно защитить от него пользователя (рис. 3).

Рис. 3. Код эксплойта, добавленный к концу HTML-страницы

взломанного сайта

Как видно на рисунке, код эксплойта добавлен в конец html-страницы автоматическими средствами и представляет собой зашифрованный скрипт. Шифровка скрипта является мерой защиты от исследования, но основное ее назначение - защита от сигнатурного детектирования. В более сложных случаях хакерские вставки могут размещаться в коде страницы, что затрудняет их обнаружение.

Защита от эксплойтов в web-страницах сводится к оперативной установке обновлений операционной системы и браузера. Кроме того, неплохие результаты дает запуск браузера с минимально возможными привилегиями, что может существенно снизить ущерб в случае срабатывания эксплойта.

Флэш-носители

Носители такого вида в настоящее время очень широко применяются - это флэш-диски и флэш-карты, HDD-диски с USB-интерфейсом, сотовые телефоны, фотоаппараты, диктофоны. Распространение данных устройств приводит к увеличению количества вредоносных программ, использующих данные носители в качестве средства переноса. Можно выделить три базовых способа заражения флэш-диска:

создание в корне диска файла autorun.inf для запуска вредоносной программы и размещение ее в любом месте на диске (необязательно в корне диска). Работа autorun.inf на флэш-диске идентична работе подобного файла на CD-ROM, соответственно при подключении или открытии диска в проводнике производится запуск вредоносной программы;

создание в корне диска или в существующих на диске папках файлов, которые своими именами и иконками напоминают файлы или папки. Автором был проделан опыт: на флэш-дисках участвовавших в эксперименте пользователей был помещен безобидный исполняемый файл с иконкой, визуально неотличимой от иконки папки, и с именем MP3. Опыт показал, что пользователи немедленно проявили интерес к новой папке и решили посмотреть ее содержимое, осуществив двойной клик мышью на «папке», что привело к запуску исполняемого файла;

использование принципа «вирус-компаньон». По сути данный метод идентичен предыдущему, но в этом случае вредоносная программа создает множество своих копий, причем их имена совпадают с именами имеющихся на флэш-диске файлов или папок.

Методики защиты от распространения вредоносных программ на флэш-носителях довольно просты:

на компьютерах пользователей следует установить антивирусную защиту с монитором, проверяющим файлы в режиме реального времени;

эффективной мерой защиты является отключение автозапуска;

на стратегически важных ПК хорошей мерой безопасности является блокирование возможности использования флэш-носителей. Блокировка может осуществляться механически (отключением USB-портов и их опечатыванием) и логически при помощи специального ПО;

написание локальных политик безопасности, блокирующих запуск приложений с флэш-диска.

Ноутбуки и КПК

Мобильные компьютеры являются еще одним средством переноса для вредоносных программ. Типичная ситуация - использование ноутбука в командировке, когда он, как правило, подключается к чужой сети. В ходе работы может произойти заражение ноутбука, чаще всего сетевым червем. Когда зараженный ноутбук подключается к «родной» сети, возможно заражение находящихся в ней ПК. Защититься от этого сложно, комплекс мер по обеспечению безопасности можно свести к следующему:

установка на ноутбук антивируса и брандмауэра с обязательным периодическим контролем их работоспособности со стороны администратора;

проверка ноутбука перед его подключением к сети, правда данная операция не всегда возможна технически, требует больших временных затрат и снижает мобильность пользователя;

создание особой «гостевой» подсети для ноутбуков и принятие мер по защите основной ЛВС от данной подсети.

Последние материалы сайта

Видео

Отслеживание международных почтовых отправлений

Для отслеживания посылки необходимо сделать несколько простых шагов. 1. Перейдите на главную страницу 2. Введите трек-код в поле, с заголовком " Отследить почтовое отправление" 3. Нажмите на кнопку "Отследить посылку", расположенную справа от поля. 4

Windows 8

Как удалить страницу в ВК?